Użytkownicy Windows 7 na maszynach nie posiadających

modułu TPM mogą skorzystać z BitLockera do szyfrowania partycji systemowej. Wymagane do tego jest składowanie klucza na pamięci USB.

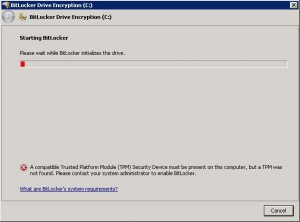

Uruchamiając kreator włączający BitLockera na komputerze bez TPM 1.2 napotkamy na następujący komunikat:

“A compatible Trusted Platform Module (TPM) Service Device must be present on this computer, but TPM was not found. Please contact your system administrator to enable BitLocker.”

Nie się czym przerażać:) To było w planie. Działanie to jest spowodowane

przez domyślne ustawienie Group Policy (Zasad Grupy) dla BitLockera.

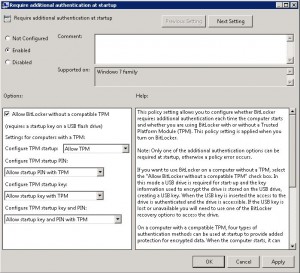

Aby zezwolić na składowanie klucza na napędzie USB należy:

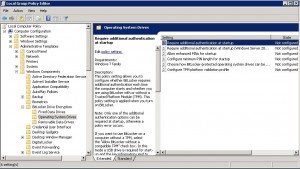

- uruchomić edytor zasad grupy

gpedit.msc - przejść do Computer Configuration -> Administrative Templates -> Windows

Components -> BitLocker Drive Encryption -> Operating System Drives ->

Require Additional Authentication at Startup: - Włączyć tę zasadę (Enabled). Automatycznie zaznaczy się tick przy “Alow

BitLocker without a compatible TPM (requires a startup key on USB flash

drive)”, właśnie to ustawienia wymusza wygenerowanie błędu na pierwszym

screenie z tego wpisu (ciekawscy pewnie zauważą, że można również globalnie

wyłączyć możliwość szyfrowania z użyciem TPM):

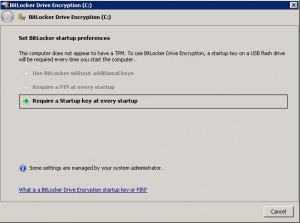

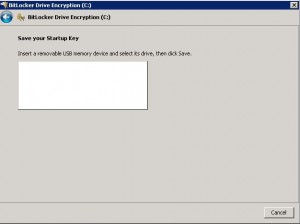

Po zmianie ustawień kreator włączenia BitLockera dla dysku systemowego

działa:

Aby kontynuować operację należy podłączyć napęd USB:

Powyższy tekst dotyczy również Windows Server 2008 R2. Zmian można również

dokonać przez GPO jeśli korzystamy z AD Windows Server 2008 R2. Nowe GPO oferuje

praktycznie pełną kontrolę nad BitLockerem (szkoda, że tak późno… …przydało

by się to wcześniej).

źródło: własne doświadczenia

0 Responses

Stay in touch with the conversation, subscribe to the RSS feed for comments on this post.